В связи с доработками «Формата взаимодействия ГИС ГМП с информационными системами участников» (http://www.roskazna.ru/gis-gmp/) мы продолжаем тему организации взаимодействия со СМЭВ с использованием наших продуктов. Предыдущие заметки вы можете посмотреть по ссылкам (1 и 2).

В начале этого года была выпущена новая версия документа под номером 1.16.1, описывающая новый формат взаимодействия с информационной системой ГИС ГМП. Данная спецификация, среди прочих изменений, предусматривает добавление в отправляемый в систему документ XML подписи формата XAdES-T.

Аспекты стойкости протокола TLS, являющегося одним из повсеместно используемых для защиты информации в сетях, обсуждаются не только в рамках классических моделей безопасности протоколов (см. статьи

Аспекты стойкости протокола TLS, являющегося одним из повсеместно используемых для защиты информации в сетях, обсуждаются не только в рамках классических моделей безопасности протоколов (см. статьи  На весеннем заседании технического комитета по стандартизации "Криптографическая защита информации" (ТК 26) был утвержден набор из четырех документов (технических спецификаций и методических рекомендаций), разработанных специалистами нашей компании. В настоящей заметке приводится краткий обзор содержания данных документов, а также рассказывается о целях их создания.

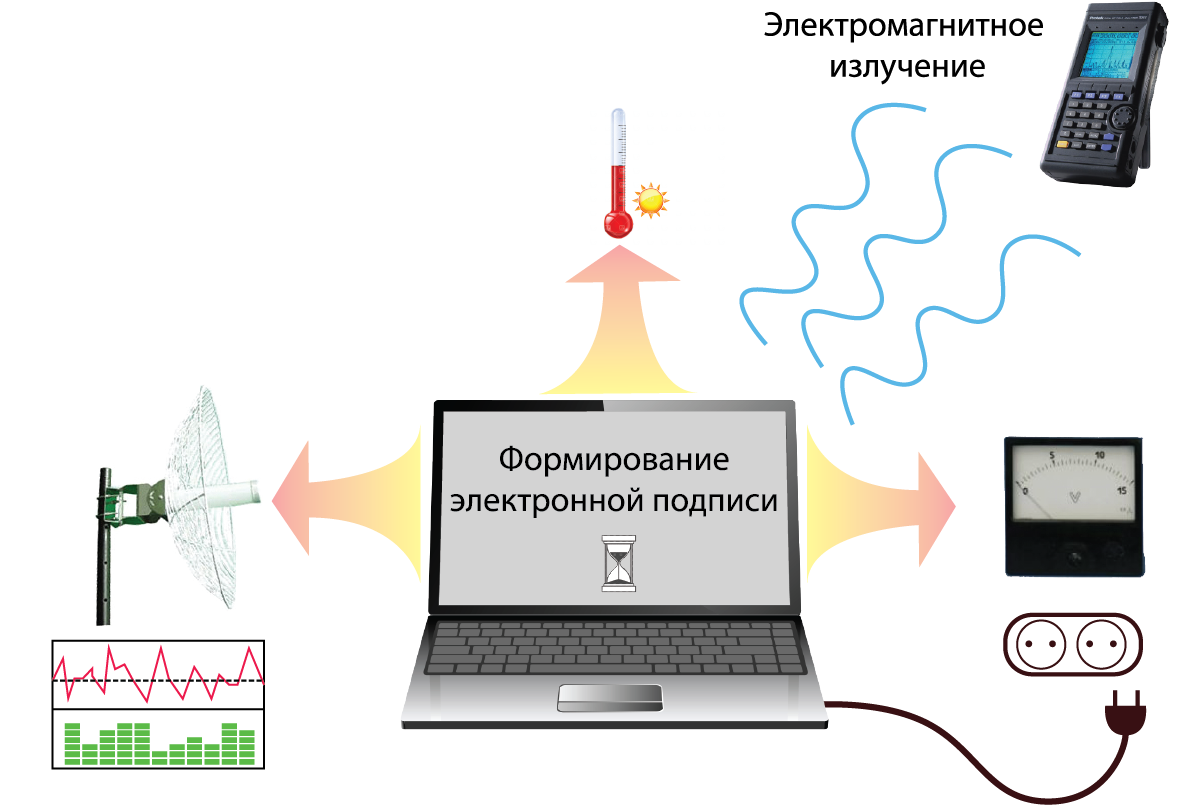

На весеннем заседании технического комитета по стандартизации "Криптографическая защита информации" (ТК 26) был утвержден набор из четырех документов (технических спецификаций и методических рекомендаций), разработанных специалистами нашей компании. В настоящей заметке приводится краткий обзор содержания данных документов, а также рассказывается о целях их создания. В свете все более широкого применения квалифицированной электронной подписи перед каждой организацией встает вопрос: "Стоит ли создавать свой удостоверяющий центр (здесь и далее "свой УЦ") или проще и выгоднее воспользоваться услугами одного из существующих аккредитованных УЦ ("чужой УЦ)". Сегодня мы попробуем ответить на этот вопрос с помощью сухих цифр.

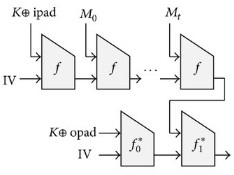

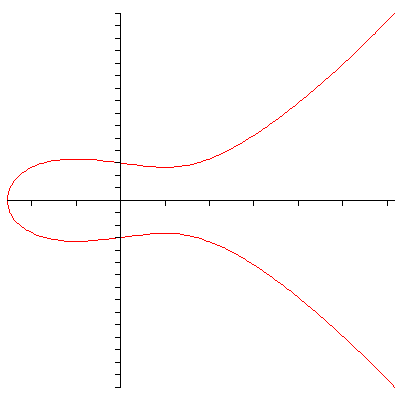

В свете все более широкого применения квалифицированной электронной подписи перед каждой организацией встает вопрос: "Стоит ли создавать свой удостоверяющий центр (здесь и далее "свой УЦ") или проще и выгоднее воспользоваться услугами одного из существующих аккредитованных УЦ ("чужой УЦ)". Сегодня мы попробуем ответить на этот вопрос с помощью сухих цифр. На заседании технического комитета по стандартизации "Криптографическая защита информации" (ТК 26) утвержден проект документа "Методические рекомендации по заданию параметров эллиптических кривых в соответствии с ГОСТ Р 34.10-2012", созданного специалистами нашей компании. В настоящей заметке рассказывается о цели этого документа и о принципах выбора кривых, которыми мы руководствовались.

На заседании технического комитета по стандартизации "Криптографическая защита информации" (ТК 26) утвержден проект документа "Методические рекомендации по заданию параметров эллиптических кривых в соответствии с ГОСТ Р 34.10-2012", созданного специалистами нашей компании. В настоящей заметке рассказывается о цели этого документа и о принципах выбора кривых, которыми мы руководствовались.