Начнем с того, что эта статья окончательно разубедит тех, кто думает, что шифровать – это просто. Даже в том случае, когда в распоряжении имеются надежные криптографические инструменты, можно легко споткнуться о подводные камни при использовании их на практике. Одному из таких "камней" и посвящена настоящая статья.

Начнем с того, что эта статья окончательно разубедит тех, кто думает, что шифровать – это просто. Даже в том случае, когда в распоряжении имеются надежные криптографические инструменты, можно легко споткнуться о подводные камни при использовании их на практике. Одному из таких "камней" и посвящена настоящая статья.

Блог КРИПТО-ПРО

О нагрузке на ключ. Часть 1

Криптографический модуль gost_capi. Использование КриптоПро CSP в работе TLS на nginx и Apache для OpenSSL

Последнее время к нам все чаще обращаются с вопросами внедрения поддержки на UNIX‑серверах TLS-соединения, использующего алгоритмы ГОСТ. В связи с этим нашей компанией был реализован криптографический модуль (ENGINE) gost_capi, представляющий из себя библиотеку OpenSSL, которая обеспечивает поддержку отечественных алгоритмов, используя криптопровайдер КриптоПро CSP.

Кое-что о закладках, или Как АНБ следит за пользователями

В данной статье мы затронем сферу защиты информации, которая в последнее время массово обсуждается на всех уровнях – от газетных статей с кричащими заголовками до узкоспециализированных форумов и серьезных научных публикаций. Речь пойдет о слабостях, намеренно внесенных в системы защиты информации – закладках.

Создание подписи XAdES-T для взаимодействия с ГИС ГМП по спецификации версии 1.16.1 с использованием КриптоПро JCP

В связи с доработками «Формата взаимодействия ГИС ГМП с информационными системами участников» (http://www.roskazna.ru/gis-gmp/) мы продолжаем тему организации взаимодействия со СМЭВ с использованием наших продуктов. Предыдущие заметки вы можете посмотреть по ссылкам (1 и 2).

В начале этого года была выпущена новая версия документа под номером 1.16.1, описывающая новый формат взаимодействия с информационной системой ГИС ГМП. Данная спецификация, среди прочих изменений, предусматривает добавление в отправляемый в систему документ XML подписи формата XAdES-T.

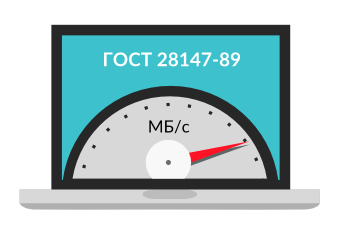

ГОСТ 28147-89: «Не спеши его хоронить». Часть 2. Эффективные реализации алгоритма.

В этой заметке будут рассмотрены особенности алгоритма ГОСТ 28147-89 с точки зрения построения его эффективных реализаций. Мы обсудим несколько актуальных направлений в области оптимизации производительности ПО и покажем, что алгоритм ГОСТ 28147-89 обладает рядом весьма приятных для их применения особенностей.

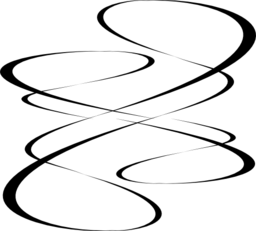

Скрученные эллиптические кривые Эдвардса: когда, зачем, для кого?

Решением Технического комитета по стандартизации "Криптографическая защита информации" (ТК 26) утвержден проект документа "Рекомендации по стандартизации. Задание параметров скрученных эллиптических кривых Эдвардса в соответствии с ГОСТ Р 34.10-2012", подготовленного специалистами нашей компании. О том, что такое скрученные кривые Эдвардса, кому они нужны и какую пользу рекомендуемые ТК 26 кривые могут принести, мы расскажем в настоящей заметке.

Съемные носители и безопасное хранение ключей

В данной заметке мы рассмотрим некоторые аспекты безопасного хранения ключей – вопроса, который, безусловно, является краеугольным камнем криптографии.

Основное внимание уделим съемным ключевым носителям (токенам и смарт-картам) – безопасному и широко распространенному решению для хранения ключевой информации.

Рассмотрим вначале основные принципы работы ключевых носителей.

Квалифицированная электронная подпись в облаке как она есть

В традиционном, привычном для подавляющего большинства пользователей понимании электронной подписи (ЭП) ключ этой самой подписи хранится у её владельца. Чаще всего для этого используется некий защищённый ключевой носитель в формате USB-токена или смарт-карты, который пользователь может носить с собой. Этот ключевой носитель тщательно оберегается владельцем от посторонних лиц, поскольку попадание ключа в чужие руки означает его компрометацию. Для использования ключа на устройстве владельца устанавливается специализированное программное обеспечение (СКЗИ), предназначенное для вычисления ЭП.

С другой стороны, в мире ИТ всё шире применяется концепция «облачных вычислений», которая во многих отношениях имеет массу преимуществ по сравнению с использованием традиционных приложений, установленных на компьютере пользователя. Вследствие этого возникает вполне закономерное желание воспользоваться данными преимуществами облачных технологий для создания «ЭП в облаке».

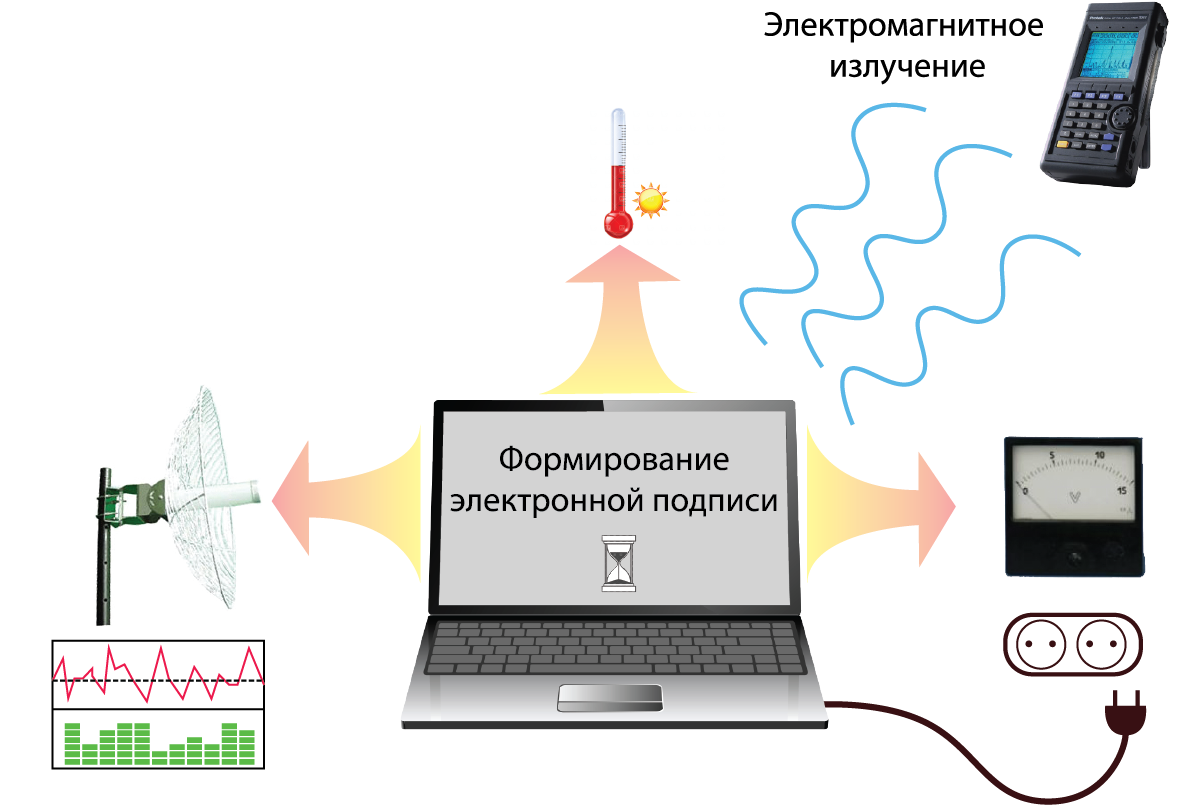

Немного об атаках по побочным каналам

Атаки по побочным каналам давно перестали относиться к разряду доступных только спецслужбам – регулярно появляются новые и новые открытые публикации как по теоретическим аспектам атак по побочным каналам, так и содержащие отчеты об успешном взломе тех или иных криптосредств по излучению, колебаниям напряжения и даже акустическим побочным каналам.

В данной статье мы на самом базовом уровне расскажем о том, что такое «побочный канал» для криптосредства и какие физические и эксплуатационные свойства могут приводить к тому, что информация о секретных параметрах системы «утекает» в руки нарушителя. На простых примерах мы кратко расскажем о некоторых конкретных методах, которые использует нарушитель, чтобы получить необходимую ему информацию. После этого будет рассказано о некоторых подходах, которые позволяют защититься от атак по побочным каналам.

Зачем нужен Renegotiation Indication в TLS

Аспекты стойкости протокола TLS, являющегося одним из повсеместно используемых для защиты информации в сетях, обсуждаются не только в рамках классических моделей безопасности протоколов (см. статьи 1, 2 и 3 нашего блога), но и в контексте обеспечения защиты данных в протоколах более высокого уровня, которые зачастую используют TLS довольно нетипичными (и, полагаем, не рассматривавшимися изначально разработчиками протокола SSL/TLS) способами. В 2009 году была обнаружена уязвимость при использовании TLS одним из таких способов. Данной уязвимости, ставшей причиной введения в RFC 5746 расширения Renegotiation Indication, и посвящена данная статья.

Аспекты стойкости протокола TLS, являющегося одним из повсеместно используемых для защиты информации в сетях, обсуждаются не только в рамках классических моделей безопасности протоколов (см. статьи 1, 2 и 3 нашего блога), но и в контексте обеспечения защиты данных в протоколах более высокого уровня, которые зачастую используют TLS довольно нетипичными (и, полагаем, не рассматривавшимися изначально разработчиками протокола SSL/TLS) способами. В 2009 году была обнаружена уязвимость при использовании TLS одним из таких способов. Данной уязвимости, ставшей причиной введения в RFC 5746 расширения Renegotiation Indication, и посвящена данная статья.